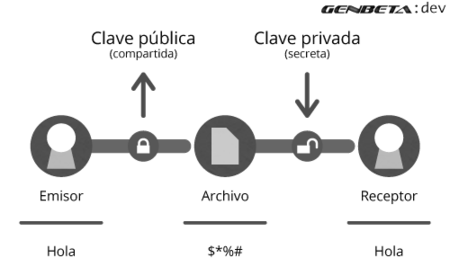

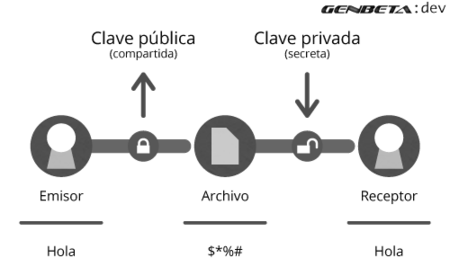

Cifrado Asimétrico, también conocido como "Criptografía de Llave Pública", emplea dos llaves (o claves) en vez de una para ejercer las funciones de cifrado y descifrado de la información (de ahí el nombre de criptografía asimétrica).

Una clave es utilizada para cifrar y otra para descifrar:

- La clave pública: se podrá difundir sin ningún problema a las personas que necesiten un mensaje cifrado (utilizada para cifrar la información).

- La clave privada: únicamente debe ser conocida por el propietario (utilizada para descifrar la información).

Cada ususario tendrá una clave pública y otra privada. La clave privada tendrá que ser protegida y guardada por el propio usuario, será secreta y no la deberá conocer nadie.La clave pública será accesible a todos los usuarios del sistema de comunicación. Hay dos tipos de actores en este papel, el emisor y el receptor.

El emisor envía una clave secreta, generada aleatoriamente, cifrada con la clave pública del receptor, el único capaz de decifrarla usando su correspondiente clave privada. El receptor es quien recibe el mensaje y únicamente puede decifrar el mensaje con la llave privada

Cabe destacar que una vez que el emisor ha cifrado el mensaje, solamente con la clave privada del destinatario se puede descrifrar, ni siquiera el que ha cifrado el mensaje puede decrifrarlo.

CIFRADO SIMÉTRICO

El cifrado simétrico también conocido como "cifrado de clave privada o cifrado de clave secreta" consiste en utilizar la misma clave para el cifrado y el descifrado.

El cifrado consiste en aplicar una operación (un algoritmo) a los datos que se desea cifrar utilizando la clave privada para hacerlos ininteligibles. El algoritmo más simple (como un OR exclusivo) puede lograr que un sistema prácticamente a prueba de falsificaciones (asumiendo que la seguridad absoluta no existe).

Entre los algoritmos de cifrado simétricos podemos mencionar DES, 3DES, AES y RC4. Los algoritmos 3DES y AES son utilizados comúnmente por el protocolo ISPEC para establecer conexiones de VPN. El algoritmo RC4 es utilizado en tecnologías de redes inalámbricas para el cifrado de información en los protocolos de seguridad WEP y WPA versión 1.

La ventaja del cifrado simétrico es su rapidez y sencillez en comparación con su contraparte el cifrado asimétrico. Igualmente su poca complejidad intrínseca permite la fácil implementación de esta técnica de cifrado a nivel hardware.

La mayor desventaja de un criptosistema de clave secreta está relacionada con el intercambio de las claves. El cifrado simétrico se basa en el intercambio de un secreto (las claves). Surge, entonces, el problema de la distribución de las claves:

Así, un usuario que desea comunicarse con varias personas y garantizar al mismo tiempo niveles separados de confidencialidad debe utilizar el mismo número de claves privadas que de personas. Para un grupo de una cantidad N de personas que utilizan un criptosistema de clave secreta, es necesario distribuir una cantidad de claves equivalente a N* (N-1) / 2.

SELLO DIGITAL

El sello digital es un elemento básico en la factura electrónica es el que señala la relación entre emisor y receptor y que permite al SAT comprobar que no han falsificados los datos del comprobante. De tal manera el sello digital funge como elemento clave para las finanzas de la empresa, porque estaremos seguros de que el receptor no ha cambiado nada, y del estado, que evitará los fraudes fiscales.

El sello digital produce una cadena de indescifrables caracteres cada vez que hay una transacción. Esta cadena siempre estará presente en la factura digital.

CERTIFICADO DIGITAL

El Certificado Digital es el único medio que permite garantizar técnica y legalmente la identidad de una persona en Internet. Se trata de un requisito indispensable para que las instituciones puedan ofrecer servicios seguros a través de Internet. Además:

El certificado digital permite la firma electrónica de documentos El receptor de un documento firmado puede tener la seguridad de que éste es el original y no ha sido manipulado y el autor de la firma electrónica no podrá negar la autoría de esta firma.

El certificado digital permitecifrar las comunicaciones. Solamente el destinatario de la información podrá acceder al contenido de la misma.

Un Certificado Digital consta de una pareja de claves criptográficas, una pública y una privada, creadas con un algoritmo matemático, de forma que aquello que se cifra con una de las claves sólo se puede descifrar con su clave pareja.

La clave pública forma parte de lo que se denomina Certificado Digital en sí, que es un documento digital que contiene la clave pública junto con los datos del titular, todo ello firmado electrónicamente por una Autoridad de Certificación, que es una tercera entidad de confianza que asegura que la clave pública se corresponde con los datos del titular.

El formato de los Certificados Digitales está definido por el estándar internacional ITU-T X.509. De esta forma, los certificados pueden ser leídos o escritos por cualquier aplicación que cumpla con el mencionado estándar.

Otra utilidad de los Certificados Digitales es que posibilitan el envío de mensajes cifrados: utilizando la clave pública de un Certificado, es posible cifrar un mensaje y enviarlo al titular del Certificado, quien será la única persona que podrá descifrar el mensaje con su clave privada.

FIRMA DIGITAL

Es un método criptográfico que asocia una identidad ya sea de una persona en particular o de un equipo a un mensaje enviado a través de transmisión por la red. Su uso puede ser diferente dependiendo de lo que queramos hacer con la firma ya que tendremos posibilidad de validar que el documento es emitido por nosotros, expresar conformidad con algún documento de tipo legal como podría ser la firma de un contrato laboral e incluso asegurar que no podrá modificarse el contenido del mensaje. La firma digital nos permitirá tener más seguridad a la hora de emitir un documento de manera íntegra a través de su sitio web. La firma digital es el resultado de aplicar a un documento, en línea, un procedimiento matemático que requiere datos que exclusivamente conoce la persona que firma, encontrándose ésta bajo su absoluto control.

Con la firma digital debe cumplirse que el receptor debe ser capaz de verificar la identidad del sujeto transmisor. El transmisor no puede rechazar el contenido del mensaje que ha expedido. El receptor no deber ser capaz de poder construir el mensaje el mismo.

La firma digital debe ser susceptible a verificación por terceras partes, de manera tal que dicha verificación permita, simultáneamente, identificar al firmante y detectar cualquier cambio al documento digital posterior a su firma. Podemos mencionar también que la firma digital tendrá idéntica validez y eficacia a la firma manuscrita, siempre que esté debidamente autenticada por claves u otros procedimientos seguros de acuerdo a la tecnología informática. Es necesario una autoridad certificadora que regule y valide la firma digital, en los sitios de comercio electrónico es fundamental contar con un certificado SSL para poder brindar seguridad a sus clientes.

CLAVE PÚBLICA

El cifrado de clave pública utiliza un par de claves relacionadas matemáticamente. Un mensaje cifrado con la primera clave debe descifrarse con la segunda clave y un mensaje cifrado con la segunda clave debe descifrarse con la primera clave.

Cada participante en un sistema de claves públicas dispone de un par de claves. Una clave se designa como clave privada y se mantiene secreta. La otra clave se distribuye a quien lo desee; esta clave es la clave pública.

Cualquier usuario puede cifrar un mensaje utilizando su clave pública, pero sólo usted puede leerlo. Cuando recibe el mensaje, lo descifra utilizando la clave privada.

De forma parecida, puede cifrar un mensaje para cualquier otro utilizando su clave pública y, a continuación, descifrándola utilizando su clave privada. Entonces podrá enviar el mensaje de forma segura a través de una conexión no segura.

Este tipo de cifrado tiene características que lo hacen muy adecuado para su uso general:

El cifrado de clave pública sólo requiere dos claves por participante.

La necesidad de mantener el secreto es más fácil de cumplir: únicamente debe mantenerse secreta la clave privada y puesto que no necesita compartirse, es menos vulnerable al robo en la transmisión que la clave compartida en un sistema de claves simétricas.

Las claves públicas pueden publicarse, lo que elimina la necesidad de compartir previamente una clave secreta antes de la comunicación. Cualquiera que conozca la clave pública puede utilizarla para enviar un mensaje que sólo el usuario implicado puede leer.

El cifrado de clave pública también se denomina cifrado asimétrico, porque no puede utilizarse la misma clave para cifrar y descifrar el mensaje. A cambio, se utiliza una clave de un par de claves para deshacer el trabajo del otro.

Con el cifrado de clave simétrica, debe ir con cuidado con las claves robadas o interceptadas. En el cifrado de clave pública, en el que cualquier puede crear un par de claves y publicar la clave pública, el reto consiste en verificar que identidad del propietario de la clave pública. Nada impide que un usuario cree un par de claves y publique la clave pública bajo un nombre falso. El propietario listado de la clave pública no puede leer mensajes que están cifrados con dicha clave porque el propietario no posee la clave privada correspondiente. Si el creador de la clave pública falsa puede interceptar estos mensajes, dicha persona puede descifrar y leer mensajes que están pensados para alguien más. Para contrarrestar el potencial de claves olvidadas, los sistemas de claves públicas proporcionan mecanismos para validar claves públicas e información adicional con certificados digitales y firmas digitales.

CLAVE PRIVADA

Los sistemas de cifrado de clave privada utilizan una sola clave que comparten el remitente y el destinatario. Ambos deben poseer la clave; el remitente cifra el mensaje mediante la clave y el destinatario descifra el mensaje con la misma clave. Para poder establecer una comunicación privada, tanto el remitente como el destinatario deben mantener la clave en secreto. Este tipo de cifrado tiene características que lo hacen inadecuado para su uso general:

El cifrado de clave privada requiere una clave para cada par de personas que necesitan comunicarse de forma privada. El número necesario de claves aumenta considerablemente a medida que se incrementa el número de participantes.

Las claves se deben compartir por pares de comunicadores, por lo que las claves se deberán distribuir a los participantes. La necesidad de transmitir claves secretas las hace vulnerables al robo.

Los participantes sólo pueden comunicarse mediante un acuerdo previo. No puede enviar un mensaje cifrado utilizable a alguien de forma espontánea. Tanto una como la otra persona deben establecer acuerdos para comunicarse compartiendo claves.

El cifrado de clave privada también se denomina cifrado simétrico, porque se utiliza la misma clave para cifrar y descifrar el mensaje.

DICCIONARIO

SAT: El Servicio de Administración Tributaria (SAT) es un órgano desconcentrado de la Secretaría de Hacienda y Crédito Público, que tiene la responsabilidad de aplicar la legislación fiscal y aduanera, con el fin de que las personas físicas y morales contribuyan proporcional y equitativamente al gasto público; de fiscalizar a los contribuyentes para que cumplan con las disposiciones tributarias y aduaneras; de facilitar e incentivar el cumplimiento voluntario, y de generar y proporcionar la información necesaria para el diseño y la evaluación de la política tributaria.

CERTIFICADO SSL: sirve para brindar seguridad al visitante de su página web, una manera de decirles a sus clientes que el sitio es auténtico, real y confiable para ingresar datos personales. Las siglas SSL responden a los términos en inglés (Secure Socket Layer), el cual es un protocolo de seguridad que hace que sus datos viajen de manera íntegra y segura, es decir, la transmisión de los datos entre un servidor y usuario web, y en retroalimentación, es totalmente cifrada o encriptada.

REFERENCIAS

http://www.criptored.upm.es/intypedia/docs/es/video3/DiapositivasIntypedia003.pdf

https://mariiss15.wordpress.com/2012/11/14/algoritmos-de-encriptacion-simetrica-y-asimetrica/

https://support.microsoft.com/es-mx/kb/246071?OSMCSignIn=true&lc=2058

http://www.genbetadev.com/seguridad-informatica/tipos-de-criptografia-simetrica-asimetrica-e-hibrida

http://blog.capacityacademy.com/2013/08/16/seguridad-informatica-cifrado-simetrico-asimetrico-hashing/

http://es.ccm.net/contents/126-criptografia-de-clave-privada-o-clave-secreta

https://www.reachcore.com/sello-digital/

https://www.certsuperior.com/FirmasDigitales.aspx

http://www.upv.es/contenidos/CD/info/711545normalc.html

https/www.ibm.com/support/knowledgecenter/es/SSMKHH_9.0.0/com.ibm.etools.mft.doc/ac55940_.html

http://es.ccm.net/s/Claves+p%C3%BAblicas?qlc#k=f5a80edba74a384d297912b357510ef3

https://www.certsuperior.com/QueesunCertificadoSSL.aspx

http://www.sat.gob.mx/que_sat/Paginas/default.aspx